It’s all about domains… | Keith Mitchell (DNS-OARC)

Das DNS ist ein kritisches System, das die Mitarbeit aller Beteiligten erfordert. Keith Mitchell, ein wahrer Internet-Experte, weiß das aus erster Hand. Deshalb leitet er DNS-OARC. Wir haben uns mit Keith darüber unterhalten, wie wichtig das DNS für das ist, was wir am meisten lieben: Domains!

Published by

Simone Catania

Date

Das DNS ist ein fundamentaler Bestandteil des Internets. Und ein zentrales Element für die Verbindung zum Internet und der Bereitstellung von Daten. Informationsaustausch, operative Charakterisierung, Workshops, Analysen, Tools und Services sind nur einige der wichtigen Funktionen, die DNS-OARC bietet – ein Projekt von und für die DNS-Community. Keith Mitchell, unser heutiger Interviewgast, ist derzeit Leiter der Organisation DNS-OARC.

Mit einem fundierten akademischen Hintergrund in Communication Networks und Distributed Systems begann Keith in den späten 80er Jahren an der Bereitstellung von Internetdiensten in UK zu arbeiten. In den 90er Jahren war er für den ersten kommerziellen Internet-Anbieter des Landes tätig. Doch das war nur der Anfang seiner Karriere. Für ihn waren leitende Positionen in mehreren Organisationen, die sich mit dem Netz der Netze beschäftigen, bestimmt.

Um ein paar Beispiele zu nennen: Keith war als nicht geschäftsführender Direktor von Nominet UK (1996-2002) und als Vorsitzender des RIPE NCC Executive Board (1997-1999) tätig. 2006 zog er in die USA, um im DNS Operations, Analysis and Research Center (DNS-OARC) zu arbeiten. Eine gemeinnützige Organisation, die DNS-Betreiber, -Implementors und -Forscher zusammenbringen will. So können sie gemeinsam auf Angriffe und andere Probleme reagieren, Informationen austauschen und voneinander lernen. Let’s meet Keith!

Eines der interessantesten Dinge am DNS ist, dass es sowohl Opfer als auch Überträger von DDoS-Angriffen ist. Gleichzeitig ist es aber auch ein wesentliches Instrument zur Erkennung, Messung und Mitigation von Angriffen. Unsere Aufgabe bei DNS-OARC ist es, unser Verständnis der Materie zu verbessern, um das Problem zu lösen.

1. Sie können auf eine erfolgreiche Karriere in der Internet-Branche zurückblicken. Was waren Ihre wichtigsten Erfolge?

Ein großer Teil meines Backgrounds liegt in der frühen ISP- und IXP-Branche, wo ich den ersten kommerziellen ISP Großbritanniens und den London Internet Exchange gegründet habe. Aber auch die DNS-Branche hat mich immer wieder beschäftigt.

Eine Leistung, auf die ich stolz bin, ist, dass ich zu den Gründern der .uk-Registry Nominet gehöre. Sie ist bis heute eine der am besten geführten, größten und innovativsten Registrys der Welt.

Außerdem war ich einige Zeit beim Internet Systems Consortium (ISC) und habe dort die Entwicklung von BIND und den Betrieb einer der Root-Nameserver-Instanzen des Internets beaufsichtigt. Schließlich habe ich das United Kingdom Network Operators‘ Forum (UKNOF) gegründet, das ich auch heute noch leite. Es fördert den Austausch von betrieblichen, technischen und ingenieurwissenschaftlichen Informationen über Netzwerktechnologien und -praktiken.

In den letzten Jahren habe ich meine Energie jedoch in ein neues Projekt gesteckt: das DNS Operations, Analysis, and Research Center (DNS-OARC). Das “halbe Person”-Projekt hat sich in den letzten 15 Jahren zu einer robusten und vielfältigen Membership-Organisation innerhalb des ISC entwickelt. Das war eine wirklich fantastische und erfüllende Erfahrung.

Ist das Internet nicht eine der bahnbrechendsten Erfindungen der Menschheit? Wir stellen Ihnen in einem weiteren Artikel die Organisationen vor, die Online-Kommunikation überhaupt erst möglich machen.

2. Was ist das Ziel der DNS-OARC?

DNS-OARC will das DNS verbessern, indem es die wichtigsten Akteure zusammenbringt, von Betreibern und Forschern bis zu Open-Source- und Provider-Communitys. Unser Fokus liegt darauf, mit wissenschaftlicher Methodik die Internet-Infrastruktur zu vereinfachen. Das bedeutet, dass wir Daten aus dem Live-DNS sammeln, analysieren und veröffentlichen und in offenen Workshops zusammenarbeiten. Wir stellen unseren Mitgliedern verschiedene Tools, Infrastrukturen, Open-Source-Software und Plattformen für die Zusammenarbeit zur Verfügung, um einen umfassenden öffentlichen Nutzen zu erzielen.

Eine unserer beliebtesten Plattformen für die Zusammenarbeit basiert auf einem Open-Source-Chat von Mattermost. Wir haben ihn während der Pandemie eingesetzt, um unsere Workshops durchzuführen und die Community zumindest online zusammenzubringen. Seitdem wird er immer häufiger genutzt und wir haben weitere interessante Einsatzmöglichkeiten gefunden. Beispielsweise bei Vorfällen im DNS. Dann wird Mattermost genutzt, um die wichtigsten Personen der betroffenen Organisationen miteinander zu vernetzen und sie in Echtzeit an der Lösung der Probleme arbeiten zu lassen.

Wir veranstalten in der Regel zwei bis drei Workshops pro Jahr, und alle Folien und Videos sind auf einer extra dafür angelegten Online-Seite und auf unserem YouTube-Kanal verfügbar. Die OARC-Community möchte, dass wir bei großen Veranstaltungen der Internet-Branche wie RIPE, NANOG, IETF und ICANN mitwirken. Im Oktober 2022 haben wir zum Beispiel den OARC39-Workshop in Belgrad, Serbien, veranstaltet. Zu unseren Partnern gehörten RNIDS, die .rs ccTLD-Registry, der örtliche IXP SOX, der unser Meeting gehostet hat, und CENTR, die sich alle im Rahmen der RIPE85-Sitzung zusammenfanden. Wir hatten über 30 Präsentationen mit 120 Teilnehmer:innen.

3. DNS-OARC stellt der Community Open-Source-Tools zur Verfügung. Um welche Art von Tools handelt es sich dabei und wie unterstützen sie DNS-Experten?

Mittlerweile umfasst unser Tool-Repertoire auf GitHub für die Erfassung, Messung und Analyse von DNS-Daten über 30 Projekte! Einige haben wir intern entwickelt, andere wurden durch Zuschüsse finanziert. Unsere Mitglieder haben auch einiges gespendet und andere “verwaiste” Projekte wurden „adoptiert“.

Die Open-Source-Tools des OARC lassen sich in zwei große Kategorien einteilen. Auf der einen Seite entwickeln wir Testtools für die Performance- und Conformance-Messung sowie die Fehlersuche (z. B. dnsperf, DNZViz, CheckMyDNS). Auf der anderen Seite bieten wir Statistik- und Messtools zum Sammeln und Anzeigen von Telemetriedaten über die DNS-Infrastruktur, z. B. Domain Statistics Collector (DSC), dnscap (Packet Capture) und Vorlagen für die Anzeige von DNS-Statistiken mit grafana.

Das Wichtigste ist, es handelt sich dabei nicht um Software, die DNS-Services implementiert oder bereitstellt. Stattdessen ermöglichen sie ein besseres Verständnis und eine bessere Verwaltung für die DNS-Infrastruktur.

Angreifer können das DNS auf verschiedene Weise manipulieren und so große Gewinne erzielen. Aber es gibt Möglichkeiten, sich und Unternehmen zu schützen. Im Artikel stellen wir die häufigsten Angriffs-Methoden im DNS vor und wie man sich dagegen schützt.

4. Welche DNS-Security-Mechanismen sind aktuell am wirksamsten?

DNS-Security ist essenziell, denn sie kann vor der zunehmenden Zahl an Schwachstellen schützen, die im Laufe der Jahre in einem System aufgetaucht sind, das ursprünglich nicht für die Sicherheit entwickelt wurde.

Finden Sie perfekte Domains

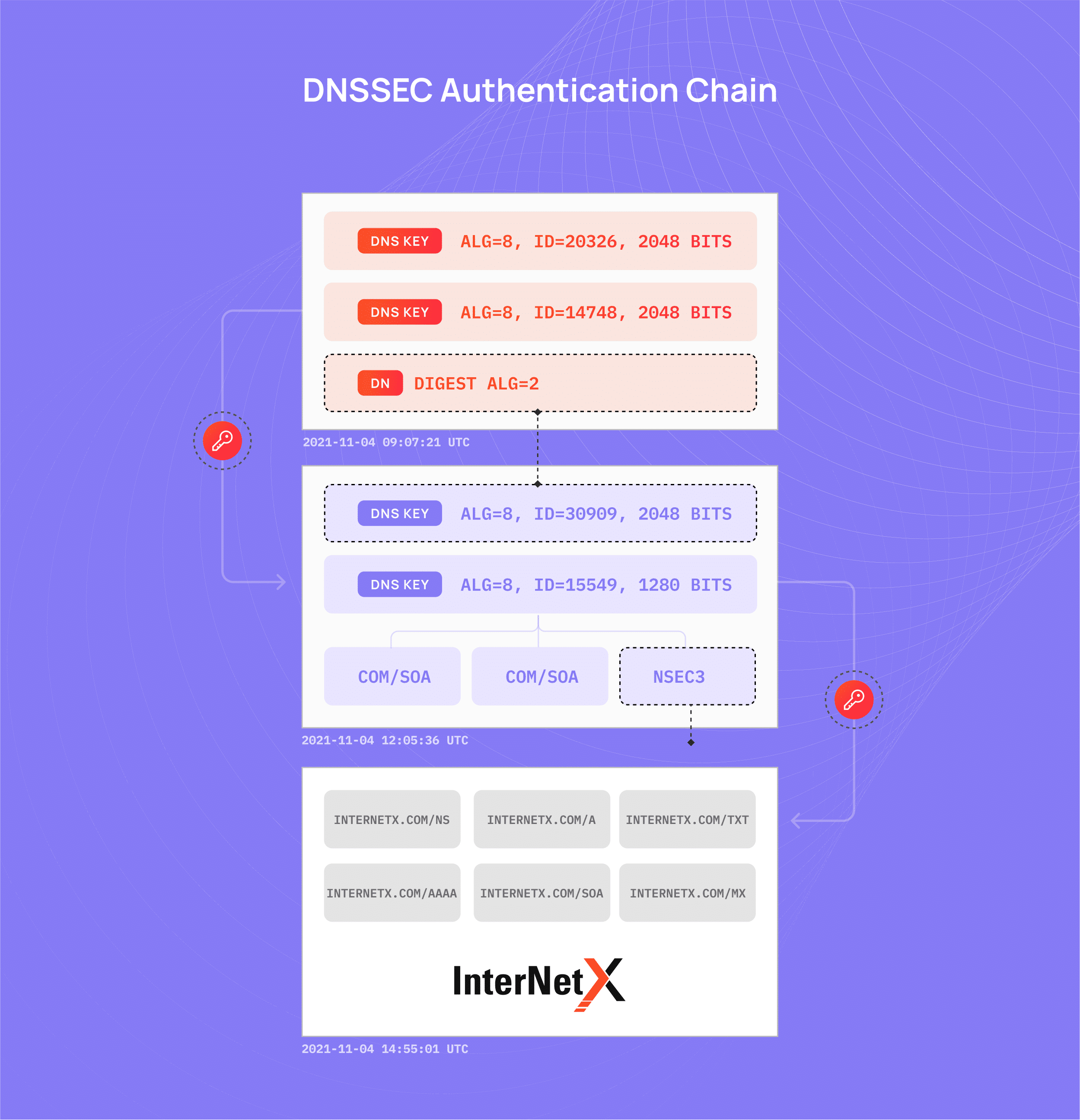

DNSSEC ist nach wie vor die beste Methode, um die End-to-End-Integrity von DNS-Daten zu gewährleisten. Damit können Sie überprüfen, ob die Antworten, die Sie erhalten, tatsächlich von der Website stammen, auf die Sie zugreifen, und nicht auf dem Weg dorthin verfälscht worden sind.

DNSSEC ist zwar eine leistungsstarke und ausgereifte Technologie, doch für viele ist die Implementierung und Anwendung nach wie vor eine Herausforderung. Aus diesem Grund hosten wir in Zusammenarbeit mit Casey Deccio, Assistant Professor an der Fakultät für Informatik der Brigham Young University (BYU), DNSViz, ein Tool zur Visualisierung und Fehlersuche bei DNSSEC-Transaktionen.

Zu den neueren Entwicklungen im Bereich der DNS-Security gehören Technologien zum Schutz von Anfragen und Antworten zwischen dem Endnutzer und dem gewählten Resolver Operator durch Verschlüsselung, wie DNS-over-QUIC (DoQ), DNS-over-HTTPS (DoH) und DNS-over-TCP (DoT). DoQ ist ein Neuling, der sich aber bereits durchgesetzt hat.

Wir haben kürzlich die Leistung von DoQ zu unserem CheckMyDNS-Tester hinzugefügt. So kann jedermann überprüfen, ob es funktioniert. DoH erhält viel Unterstützung von der Browser-Industrie. Mozilla und Comcast haben uns erst vor Kurzem mit finanziellen Mitteln ausgestattet, um unser Performance-Testing-Tool dnsperf um diese Funktion zu erweitern.

Es gibt auch DNS-over-TCP (DoT), das vermutlich bei Unternehmen und institutionellen Netzbetreibern beliebter ist. Es unterstützt sie dabei, die Security-Filter für ihre User-Community und die Sicherheit verschlüsselter DNS-Abfragen zu gewährleisten.

5. DoS und DDoS sind eine regelrechte Plage für das DNS. Was sind die Herausforderungen und mögliche Maßnahmen dagegen?

Eines der interessantesten Dinge am DNS ist, dass es sowohl Opfer als auch Überträger von DDoS-Angriffen ist. Gleichzeitig ist es aber auch ein wesentliches Instrument zur Erkennung, Messung und Mitigation von Angriffen. Unsere Aufgabe bei DNS-OARC ist es, unser Verständnis der Materie zu verbessern, um das Problem zu lösen.

Die wirksamsten Maßnahmen gegen DoS und DDoS sind:

Anycast

In der DNS-Box ist es das effektivste Tool gegen DDoS. Hierbei werden die Server für bestimmte Zonen unter der gleichen IP-Adresse an vielen verschiedenen Orten im Internet gehostet. Die Betreiber von Root-Servern waren die Vorreiter der Netzwerkadressierungs- und Routing-Methode. In Kombination mit einer massiven Überversorgung wird es mit Anycast bei einem Angriff sehr schwer, alle Server eines bestimmten Betreibers oder einer bestimmten Zone zu überwältigen.

Response Rate Limiting (RRL)

Mit dem Tool streichen Server, die übermäßig belastet sind, nach dem Zufallsprinzip den Verkehr von und für bestimmte Quellen. RRL verhindert effektiv, dass ein Server bei Angriffen lahmgelegt wird, und minimiert deren Möglichkeit, an anderer Stelle Schaden anzurichten.

Source Address Validation (SAV)

Source Address Validation (SAV) ist ebenfalls eine praktische und wirksame Lösung gegen Dos und DDoS. SAV wird für alle ISPs und Cloud-Operator empfohlen, um nur Traffic aus den Netzen mit den zugewiesenen Quelladressen zuzulassen.

Das alles sollte 2023 nichts Neues mehr sein, aber es gibt immer noch Ecken im Internet, in denen Bad Guys die Quelladressen des von ihnen gesendeten Datenverkehrs fälschen können, um verstärkt Antworten (auch über DNS) an die Opfer zurückzuschicken.

Mehr über Domains und DNS Security